В современном мире, где все больше и больше операций производится через интернет, вопросы безопасности становятся все более актуальными. Одним из наиболее опасных видов преступности в компьютерной сфере является взлом сетевых протоколов безопасности. Автоматизация этого процесса при помощи специального программного обеспечения, известного как Авто-Взломщик, делает его еще более опасным и эффективным.

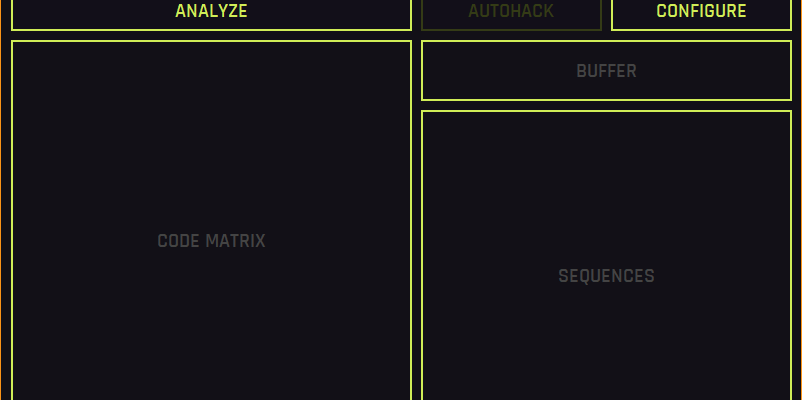

Авто-Взломщик – это программа, разработанная с целью поиска и эксплуатации уязвимостей в сетевых протоколах безопасности. Ее основная задача – проникнуть в защищенную систему и получить несанкционированный доступ к конфиденциальной информации. Авто-Взломщики могут проводить атаки на различные протоколы, такие как Wi-Fi, Bluetooth, сетевые протоколы трехуровневой модели OSI, и многие другие.

Основные методы и механизмы взлома, используемые Авто-Взломщиками, включают в себя перебор паролей, использование словарей для поиска уязвимостей, атаки на SSL/TLS протоколы, манипуляцию сетевыми пакетами и многое другое. Они могут использовать различные алгоритмы и методы шифрования, чтобы обойти системы защиты. Важно отметить, что эти методы могут быть широко доступны в интернете, поэтому любой, даже обычный человек, имеющий минимальные навыки программирования, может использовать Авто-Взломщик.

Статья: Авто-Взломщик протоколов безопасности

Основные методы и механизмы взлома, используемые авто-взломщиком протоколов безопасности, включают:

- Перехват и анализ трафика — программа отслеживает и анализирует сетевой трафик, передаваемый между устройствами. В процессе анализа программа может обнаруживать уязвимости, такие как открытые порты, слабые алгоритмы шифрования или недостаточно безопасные протоколы.

- Атака на службу аутентификации — авто-взломщик может использовать различные методы атак на службу аутентификации, например, подбор паролей или использование уязвимостей в процессе аутентификации для получения доступа к системе.

- Взлом веб-приложений — авто-взломщики протоколов безопасности могут использовать уязвимости в веб-приложениях, такие как SQL-инъекции или прямые атаки на сервер, чтобы получить доступ к базам данных или другим защищенным данным.

- Обход защиты с помощью подделки данных — авто-взломщики могут использовать подделку данных для обхода защиты и получения доступа к защищенной информации. Например, они могут отправить поддельные запросы на сервер, чтобы получить доступ к защищенным данным без необходимости аутентификации.

Авто-взломщики протоколов безопасности могут быть как полезными инструментами для обнаружения уязвимостей и исправления их, так и опасными орудиями, используемыми злоумышленниками для несанкционированного доступа к информации. Поэтому использование таких инструментов должно быть осуществлено только для легальных целей и с согласия владельца системы или сети.

Авто-Взломщик протоколов безопасности

Одним из основных методов взлома протоколов безопасности является перехват и анализ трафика. Авто-Взломщик может мониторить сетевой трафик и анализировать пересылаемые данные, расшифровывать зашифрованные сообщения и обнаруживать уязвимости в алгоритмах шифрования.

Вторым методом является подбор паролей. Авто-Взломщик может использовать словарь с наиболее часто встречающимися паролями или производить перебор всех возможных комбинаций символов. С помощью таких атак возможно расшифровать зашифрованные данные или получить доступ к защищенным системам.

Третий метод взлома – эксплуатация уязвимостей в программном обеспечении. Авто-Взломщик может сканировать сети и находить уязвимые узлы, после чего проводить атаки на данные уязвимости. Такие атаки могут включать в себя выполнение произвольного кода, переполнение буфера, инъекции SQL и другие техники.

Авто-Взломщики протоколов безопасности могут также использовать социальную инженерию – введение пользователя в заблуждение с целью получения необходимой информации. Например, это может быть получение пароля в результате перехвата вводимых символов или получение доступа к системе через доверие, полученное от пользователя.

Взломщики протоколов безопасности широко используются хакерами для несанкционированного доступа к системам и кражи конфиденциальных данных. Они играют важную роль в области киберпреступности, и поэтому защита от таких атак является критически важным аспектом информационной безопасности.

Раздел 1: Основные методы

Основные методы взлома включают:

| Метод | Описание |

| Перебор паролей | Авто-Взломщик протоколов безопасности может автоматически попытаться перебрать различные комбинации паролей, чтобы найти правильный. Для этого используются словари с часто встречающимися паролями, а также алгоритмы генерации паролей. |

| Атака по словарю | Вместо перебора всех возможных комбинаций паролей, Авто-Взломщик может использовать заранее составленный словарь с популярными паролями. Программа перебирает эти пароли последовательно, чтобы найти совпадение. |

| Внедрение вредоносного ПО | Авто-Взломщик может использовать уязвимости в системе для внедрения вредоносного ПО, которое позволяет злоумышленнику получить доступ к системе или контролировать ее. |

| Социальная инженерия | Социальная инженерия – это метод взлома, основанный на манипуляции людьми, чтобы получить доступ к системе или конфиденциальной информации. Авто-Взломщик может использовать различные техники, такие как обман, обращение к авторитету, угрозы и т. д., чтобы убедить человека предоставить доступ. |

Каждый из этих методов имеет свои особенности и требует определенных знаний и навыков от злоумышленника. Важно помнить, что использование Авто-Взломщика протоколов безопасности для взлома систем без согласия владельца является незаконным действием и влечет за собой юридическую ответственность.

Методы инженерной атаки

Основные методы инженерной атаки включают:

| Метод | Описание |

|---|---|

| Фишинг | Атакующий отправляет владельцу автомобиля или другому пользователю электронное сообщение, выдающее себя за официальную коммуникацию от производителя или сервисного центра, с просьбой предоставить конфиденциальные данные. После получения этих данных, злоумышленник может использовать их для доступа к системе безопасности автомобиля. |

| Взлом физического доступа | Атакующий пытается получить физический доступ к автомобилю, например, путем взлома замка двери или взлома системы запуска двигателя. После успешного получения доступа, злоумышленник может провести более сложные атаки на системы безопасности автомобиля. |

| Взлом беспроводных коммуникаций | Атакующий настраивает устройство для перехвата и подмены беспроводного сигнала между ключем автомобиля и системой доступа. После успешного перехвата, злоумышленник может использовать поддельный ключ для открытия и запуска автомобиля. |

| Взлом CAN-шины | Атакующий подключает устройство к CAN-шины автомобиля для получения доступа к его электронным системам. Используя этот доступ, злоумышленник может контролировать функции автомобиля, включая систему безопасности. |

Это лишь некоторые из методов инженерной атаки, которые могут быть использованы авто-взломщиком для нарушения безопасности автомобиля. Владельцам автомобилей и производителям необходимо быть осведомленными об этих уязвимостях и принимать соответствующие меры для защиты от атак.

Методы социальной инженерии

Одним из распространенных методов социальной инженерии является фишинг — отправка фальшивых электронных писем, с целью обмануть пользователей и получить от них личную информацию или доступ к конфиденциальным системам. Злоумышленники могут прикидываться представителями банков, компаний или других организаций, чтобы привлечь внимание и доверие жертвы.

Еще одним методом является техника «Бардак» — злоумышленник устанавливает на компьютер жертвы вредоносное программное обеспечение или получает доступ к системе под видом технической поддержки. После этого он получает неограниченный доступ к данным жертвы и может совершать любые действия от ее имени.

Другой метод социальной инженерии — обман с помощью поддельных телефонных звонков. Злоумышленники могут позвонить в организацию и выдать себя за сотрудника службы безопасности или IT-отдела, чтобы получить доступ к информации или паролям. Они могут использовать тактику угрозы или обещания, чтобы заставить сотрудника дать им необходимые данные.

Очень важно быть внимательным и осторожным в сети, чтобы не стать жертвой социальной инженерии. Никогда не доверяйте непроверенным источникам информации, не открывайте подозрительные ссылки или вложения, и не предоставляйте свои личные данные незнакомым людям. Обучение и повышение осведомленности пользователей являются важными шагами в борьбе с социальной инженерией.

Раздел 2: Механизмы взлома

Авто-взломщик протоколов безопасности представляет собой программное средство, обеспечивающее автоматическое взлом и обход защитных механизмов, используемых в различных протоколах безопасности. Он может быть использован злоумышленниками для получения несанкционированного доступа к системе или для проведения других вредоносных действий.

Основными механизмами взлома, используемыми авто-взломщиками протоколов безопасности, являются:

- Перебор паролей – авто-взломщик осуществляет автоматическую попытку подбора пароля путем перебора различных комбинаций символов. Для этого он использует список известных и наиболее часто используемых паролей, а также словарь комбинаций символов.

- Внедрение вредоносных программ – авто-взломщик может использовать уязвимости в программном обеспечении или операционной системе для внедрения вредоносных программ на целевой системе. Это может быть троянский конь, вирус или шпионское ПО, позволяющее злоумышленнику получить контроль над системой.

- Атаки на уровне протокола – авто-взломщик может проводить атаки на уровне самого протокола безопасности. Например, он может осуществлять атаки типа «отказ в обслуживании» (DoS), переполнение буфера или отправку ложных запросов для перехвата данных.

- Перехват и анализ трафика – авто-взломщик может перехватывать сетевой трафик, отправляемый и получаемый целевой системой, и анализировать его с целью извлечения максимально возможного количества информации. Например, он может перехватывать логины и пароли, отправляемые пользователем при аутентификации на сайте.

Это лишь некоторые из механизмов, используемых авто-взломщиками протоколов безопасности. Как правило, они комбинируют различные методы взлома в целях повышения эффективности атаки.

Взлом протоколов шифрования

Взлом протоколов шифрования может осуществляться различными методами. Одним из таких методов является атака на саму криптографическую систему, которая используется для шифрования данных. Взломщик может попытаться найти уязвимости в алгоритмах шифрования или использовать методы криптоанализа для восстановления ключа.

Другим методом взлома протоколов шифрования является атака на процесс обмена ключами. Взломщик может попытаться перехватить и подменить ключи, используемые для шифрования и расшифрования данных. Кроме того, атакующий может попытаться подменить сертификаты, используемые для аутентификации, и получить несанкционированный доступ к защищенным ресурсам.

Также существуют методы взлома, основанные на анализе трафика. Взломщик может попытаться изучить потоки данных и выявить уязвимости в протоколе шифрования. Например, атакующий может проанализировать распределение длин пакетов или использование определенных значений в заголовках пакетов.

Для защиты от взлома протоколов шифрования рекомендуется использовать сильные алгоритмы шифрования, надежные методы обмена ключами и защищенные протоколы аутентификации. Кроме того, необходимо регулярно обновлять криптографические компоненты, следить за последними алгоритмическими уязвимостями и применять патчи и обновления.

Эксплуатация уязвимостей систем

Эксплуатация уязвимостей систем представляет собой процесс использования найденных уязвимостей в операционных системах, программном обеспечении или сетевой инфраструктуре для получения несанкционированного доступа или выполнения вредоносных действий. Это одна из наиболее распространенных и эффективных техник взлома, используемая хакерами и злоумышленниками.

Эксплуатация уязвимостей систем может быть осуществлена различными способами, включая, но не ограничиваясь, следующими методами:

- Использование известных уязвимостей: злоумышленники могут эксплуатировать уязвимости, о которых уже известно широкому кругу лиц. Они могут использовать уже существующие эксплоиты или программы для автоматического сканирования и атаки компьютерных систем.

- Инъекции: это техника, при которой злоумышленник внедряет вредоносный код или команды непосредственно в систему или программу, чтобы выполнить определенные действия или получить доступ к защищенным данным.

- Фишинг: это метод, при котором злоумышленники используют манипуляции и социальную инженерию для обмана пользователей и получения от них конфиденциальной информации, такой как пароли или данные банковских карт.

- Отказ в обслуживании (DDoS): это атака, при которой злоумышленники перегружают целевую систему или сеть, создавая большой поток трафика или запросов. В результате этого, система становится недоступной для легитимных пользователей.

- Привилегий повышение: это метод, при котором злоумышленник получает более высокие привилегии, чем у него по умолчанию, такие как административный доступ к системе или полные права на выполнение команд.

Для обеспечения безопасности системы и предотвращения эксплуатации уязвимостей необходимо применять регулярные обновления программного обеспечения, использовать сильные и уникальные пароли, контролировать и фильтровать входящий и исходящий сетевой трафик, а также обучать пользователей основам безопасности информации.

Раздел 3: Защита от авто-взломщиков

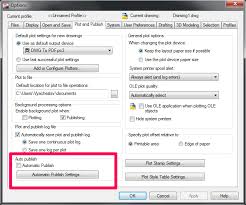

Для защиты от авто-взломщиков, необходимо применять современные методы и механизмы защиты информационных систем. Это позволит обеспечить безопасность протоколов и предотвратить возможные уязвимости, которые могут быть использованы злоумышленниками в качестве точки входа для взлома.

- Аутентификация и авторизация: одним из основных методов защиты является правильная настройка аутентификации и авторизации пользователей. Необходимо использовать надежные пароли, а также многофакторную аутентификацию, чтобы убедиться, что только правильно идентифицированные пользователи имеют доступ к системе.

- Обновление программного обеспечения: регулярное обновление программного обеспечения является важной частью защиты от авто-взломщиков. Вендоры выпускают патчи и обновления для исправления уязвимостей, которые могут быть использованы для взлома системы. Поэтому необходимо регулярно обновлять все программные компоненты, а также операционную систему.

- Мониторинг сетевой активности: постоянный мониторинг сетевой активности поможет обнаружить подозрительную активность и атаки в реальном времени. Это позволит быстро принять меры для предотвращения возможных взломов и минимизировать последствия.

- Проверка входных данных: входные данные, поступающие на сервер, должны быть строго проверены на наличие вредоносного кода или других атакующих элементов. Это включает в себя проверку наличия синтаксических ошибок, фильтрацию специальных символов и предотвращение внедрения SQL или XSS кода.

- Отказ от ненужных протоколов и сервисов: чтобы уменьшить возможные точки входа для взлома, необходимо отключить ненужные протоколы и сервисы. Таким образом можно уменьшить поверхность атаки и улучшить общую безопасность системы.

Применение указанных мер позволит достичь высокого уровня защиты от авто-взломщиков и обеспечить безопасность протоколов информационных систем.